il post serve a me come muletto e quindi al lettore con mezzi normali sarà visibile solo la parte non crittografata ed è esente da virus

NORTH

BY NORTHWESTERN UNIVERSITY

Daley

– Diddler School of Engineering

FACOLTÀ

DI

INGEGNERIA

DIPARTIMENTO

DI

INGEGNERIA

BIOFISICA

ED

ELETTRONICA

Tesi

di Laurea

Specialistica

in

Ingegneria

Elettronica

“ Metodi

e

sperimentazione

per

la

validazione

della

sicurezza

di

reti

Wireless

in

ambito

ferroviario metropolitano

”

Relatore:

Chiar.mo

Prof.

Ing.

I.Curry

Favor

Correlatori:

Ing.

Les

N. Toomy.Jr

Ing.

Andrea

Garibaldi

Ing.

Nicolò

Fresca

Candidato:

Carluccio

Bonzi

15

July

1968

ANNO

ACCADEMICO

1966-1967

Methods

and

experiments

to

validate

the

security

of Wireless

networks

in

railway

and

subway

applications.

The

innovative

signalling

systems

born

in

recent

years,

especially

in

the

metropolitan

area,

are

based

on using

radio

frequency

technology

for

bi-directional

and

continuous

communications

between

the

ground

and

train.

This

type

of

communication

is

the

basis

of

the

standard

CBTC

(Communication

Based

Train

Control)

that

Ansaldo

STS

implements

on

various

plants

such

as

the

metro

in

Naples

and

also

in

Ankara,

in

Turkey.

Several

studies

will

be

carried

out

on

this

background;

we

start

from

test

on

the

vulnerability

of

networks

with

various

types

of

encryption

in

orderto

see

the

degree

of

their

robustness

and

reliability

and

to

be

able

to

estimate

the

possible

risks

arising

from

attacks

by

malicious

people.

Both

attacks

on

the

confidentiality

and

on

the

availability

of

communication

will

be

analyzed.

We

will

finally

consider

the

issue

of

using

different

types

of

802.1X

authentication

making

a

comparison

between

solutions

based

on

digital

certificates

and

passwords.

Then

there

will

be

a

discussion

on

the

timing

of

radio

resource

unavailability

during

the

handover

process,

according

to

CBTC

specification

standard

that

require

rapid

re-association,

and

the

possibility

of

implementing

a

strong

authentication

method,

such

as

EAP-TLS,

based

on

digital

certificates,

both

client

and

server

side.

A comprehensive

description

of

the

testing

stages

in

the

laboratory

will

follow

the

theoretical

part

Alla

Commissione

Tirocini

e

Tesi

Sottopongo

la

tesi

redatta

dallo

studente

Carluccio

Bonzi

impiegato presso l’Azienda Sponsor OM di Milano Italia, per il

programma Focus International

Human Resource Management

dal

titolo:

“Metodi

e

sperimentazione

per

la

validazione

della

sicurezza

di

reti

Wireless

in

ambito

ferroviario

e

metropolitano”.

Ho

esaminato,

nella

forma

e

nel

contenuto,

la

versione

finale

di

questo

elaborato

scritto,

e

propongo

che

la

tesi

sia

valutata

positivamente

assegnando

i

corrispondenti

crediti

formativi.

Il

Relatore

Accademico

Prof.

Rodolfo

Zunino

Simboli

e

abbreviazioni

AAA

Authetication

Authorization

Accounting

ACU

Aironet

Client

Utility

AES

Advanced

Encryption

Standard

AP

Access

Point

ARP

Address

Resolution

Protocol

AS

Authentication

Server

ATO

Automatic

Train

Operations

ATP

Automatic

Train

Protection

ATS

Automatic

Train

Supervision

BSS

Basic

Service

Set

BTK

Base

Transient

Key

BT4

BackTrack

4

CBTC

Communication

Based

Train

Control

CCKM

Cisco

Centralized

Key

Management

CCMP

Counter-Mode

CBC

Message

Authentication

Code

Protocol

CA

Certification

Authority

CRC

Cyclic

Redundancy

Check

CTS

Clear

to

Send

CUDA

Compute

Unified

Device

Architecture

DHCP

Dynamic

Host

Configuration

Protocol

DNS

Domain

Name

System

DoS

Denial

of

Service

DS

Distribution

System

EAP

Extensible

Authentication

Protocol

EAPOL

EAP

Over

LAN

ESS

Extended

Service

Set

FAST

Flexible

Authentication

via

Secure

Tunneling

FCS

Frame

Check

Sequence

GEK

Group

Encryption

Key

GIK

Group

Integrity

Key

GMK

Group

Master

Key

GTK

Group

Transient

Key

IBSS

Indipendent

Basic

Service

Set

ICMP

Internet

Control

Message

Protocol

ICV

Integrity

Check

Value

IEEE

Institute

of

Electrical

and

Electronics

Engineers

IETF

Internet

Engineering

Task

Force

IGTK

Integrity

Group

temporal

Key

IE

Information

Element

IP

Internet

Protocol

ISM

Industrial

Scientific

Medical

ISO

International

Organization

for

Standardization

ITU

International

Telecommunications

Union

IV

Initialization

Vector

KCK

Key

Confirmation

Key

KDC

Key

Distribution

Center

KEK

Key

Encryption

Key

KRI

Key

Renewal

interval

KRK

Key

Request

Key

KSA

Key

Scheduling

Algorithm

LAN

Local

Area

Network

LWAPP

Lightweight

Access

Point

Protocol

LEAP

Lightweight

Extensible

Authentication

Protocol

LLC

Logical

Link

Control

MAC

Medium

Access

Control

MANET

Mobile

Ad

hoc

Network

MFP

Management

Frame

Protection

MIC

Message

Integrity

Check

MIMO

Multiple

Input

Multiple

Output

MITM

Man

In

The

Middle

MK

Master

Key

MPDU

MAC

Protocol

Data

Unit

MS-CHAP

Microsoft

Challenge

Handshake

Authentication

Protocol

MSDU

MAC

Service

Data

Unit

NAS

Network

Access

Server

NIC

Network

Interface

Card

OFDM

Orthogonal

Frequency-Division

Multiplexing

OSI

Open

System

Interconnection

PAC

Protected

Access

Credential

PC

Personal

Computer

PCMCIA

Personal

Computer

memory

Card

International

Association

PDA

Personal

Digital

Assistant

PEAP

Protected

Extensible

Authentication

Protocol

PN

Packet

Number

PKC

Proactive

Key

Caching

PKI

Public

Key

Infrastructure

PMK

Pairwise

Master

Key

PSK

Pre-Shared

Key

PTK

Pairwise

Transient

Key

QoS

Quality

of

Service

RA

Registration

Authority

RADIUS

Remote

Access

Dial-In

User

Service

RC4

Rivest

Cipher4

RK

Rekey

Number

RSN

Robust

Security

Network

RSN

IE

Robust

Security

Network

Information

Element

RSNA

Robust

Security

Network

Association

RSSI

Received

Signal

Strength

Indication

RTS

Request

to

Send

SNAP

Sub

Network

Access

Protocol

SSID

Service

Set

Identifier

SSL

Secure

Sockets

Layer

TCP

Transmission

Control

Protocol

TK

Temporary

Key

TKIP

Temporal

Key

Integrity

Protocol

TLS

Transport

Layer

Security

TMK

Temporary

MIC

Key

TTAK

TKIP

Mixed

Transmit

Address

and

Key

TTLS

Tunneled

Transport

Layer

Security

UDP

User

Datagram

Protocol

WCS

Wireless

Control

System

WEP

Wired

Equivalent

Privacy

Wi-Fi

Wireless

Fidelity

WLC

Wireless

LAN

Controller

WT

Wireless

Terminal

WLAN

Wireless

Local

Area

Network

WPA

Wi-Fi

Protected

Access

WPA2

Wi-Fi

Protected

Access

2

Prefazione

Gli

innovativi

sistemi

di

segnalamento

nati

in

questi

ultimi

anni,

soprattutto

in

ambito

metropolitano,

si

basano

sull’utilizzo

di

una

tecnologia

a

radio

frequenza

per

la

trasmissione

bidirezionale

e

continua

tra

terra

e

treno.

Questo

tipo

di

comunicazione

è

alla

base

dello

standard

CBTC

(Communication

Based

Train

Control)

che

Ansaldo

STS

implementa

su

vari

impianti

come

una

linea

della

metropolitana

di

Napoli

e la

metropolitana

di

Ankara,

in

Turchia.

Questa

tesi

nasce

appunto

dalla

collaborazione

tra

Università

degli

Studi

di

Northwestern

e

la

società

Italiana Ansaldo

STS,

uno

dei

principali

operatori

mondiali

nella

gestione

di

sistemi

di

trasporto

ferroviari

e

metropolitani

avente

specifiche

competenze

di

sistemista/integratore

tecnologico

nel

settore

del

segnalamento

“chiavi

in

mano”

ferroviario

e

metropolitano.

Su

questo

sfondo

saranno

eseguiti

vari

studi,

a

partire

dai

test

sulla

vulnerabilità

delle

reti

con

diverse

tipologie

di

crittografia,

per

poterne

stimare

il

grado

di

robustezza

e

affidabilità

e per

poter

avere

un’idea

degli

eventuali

rischi

derivanti

da

possibili

attacchi

informatici

da

parte

di

persone

malintenzionate.

Verranno

analizzati

sia

attacchi

alla

confidenzialità

che

alla

disponibilità

della

comunicazione.

Infine,

sarà

affrontato

il

problema

dell’utilizzo

di

diversi

tipi

di

autenticazione

802.1X.

Si

effettuerà

un

confronto

tra

soluzioni

basate

sull’utilizzo

dei

certificati

digitali

e

soluzioni

basate

su

password

in

un’architettura

di autenticazione

centralizzata

mediante

RADIUS.

Saranno

analizzati

i

tempi

di

indisponibilità

della

risorsa

radio

durante

il

processo

di

handover,

in

virtù

delle

specifiche

del

CBTC

che

richiedono

tempi

brevi

di

riassociazione,

e

la

possibilità

di

implementazione

di un

metodo

di

autenticazione

robusta,

come

l’EAP-TLS,

basata

sull’utilizzo

di

certificati

digitali,

sia

lato

client

che

server.

Alla

parte

puramente

teorica

seguirà

un’ampia

descrizione

delle

fasi

di

test

in

laboratorio.

La presente tesi è redatta in Italiano secondo le modalità

formative indicate in Socrates

quale programma d’azione comunitario per la cooperazione europea in

materia di istruzione per rispondere adeguatamente alle maggiori

sfide del nuovo secolo, in conformità dell’articolo 149 del

Trattato di Amsterdam indicato come Tempus

quale programma transeuropeo di cooperazione nell’istruzione

superiore indicato dall’Istituto bilingue “Vilfredo

Pareto”

di Meis CH con la concessione del Console Generale Dott.

Stefano Mausi.

Indice

Sommario

Introduzione

...........................................................................................................................

1

Capitolo

1.

WLAN

(Wireless

Local

Area

Network).............................................................

2

Introduzione

.................................................................................................................

3

1.2

Il

protocollo

IEEE

802.11

............................................................................................

9

1.2.1

Formato

di

un

generico

frame

802.11

.....................................................................

12

1.2.2

Analisi

dell'header

di

un

frame

802.11 ....................

15

1.3

Il

Protocollo

WEP

..................................................................................................

20

1.3.1

Autenticazione

....................................................................................................

22

1.3.2

Debolezze

del

WEP

............................................................................................

24

1.3.3

Debolezza

CRC...................................................................................................

25

1.3.4

Attacchi

recenti

a

WEP

.......................................................................................

27

Capitolo

2.

Il

concetto

di

RSNA

..........................................................................................

32

2.1

Introduzione

...............................................................................................................

31

2.2

Accordo

sulla

politica

di

sicurezza

............................................................................

34

2.3

Fase

di

autenticazione

802.1X

...................................................................................

35

2.4

Derivazione

e

distribuzione

chiavi

............................................................................

36

2.4.1

Il

4-Way

Handshake............................................................................................

38

2.4.2

Derivazione

delle

chiavi

per

il

traffico

multicast

(GMK

e

GTK).......................

40

2.4.3

Il

Group

Key

Handshake

....................................................................................

41

2.5

Segretezza

e

integrità

dei

dati

....................................................................................

43

2.6

Il

protocollo

WPA

......................................................................................................

45

2.6.1TKIP.....................................................................................................................

45

2.6.2

MIC

.....................................................................................................................

47

2.6.3

Trasmissione

.......................................................................................................

48

2.6.4

Ricezione

............................................................................................................

49

2.6.5

Conclusioni

.........................................................................................................

50

2.6.6

Attacchi

recenti

a

WPA

.......................................................................................

52

2.7

Il

protocollo

WPA2

(o

802.11i):

Stato

dell’arte

.........................................................

58

2.7.1

AES

.....................................................................................................................

59

2.7.2

CCMP

.................................................................................................................

60

2.7.3

Trasmissione

.......................................................................................................

61

2.7.4

Ricezione

............................................................................................................

65

Capitolo

3.

Metodi

di

autenticazione

802.1X/EAP

.............................................................

66

3.1

Il

Protocollo

IEEE

802.1X

.........................................................................................

67

3.2

Metodi

EAP

...............................................................................................................

73

3.2.1

EAP-TLS

(Transport

Layer

Security).................................................................

74

3.2.2

EAP-TTLS

(Tunneled

Transport

Layer

Security)

..............................................

75

3.2.3

PEAP

(Protected

Extensible

Authentication

Protocol) ....

76

3.2.4

EAP-FAST

(Flexible

Authentication

via

Secure

Tunneling) ...

78

3.2.5

EAP-LEAP

(Lightweight

Extensible

Authentication

Protocol) ..

83

3.3

Certificati

digitali

.......................................................................................................

85

Capitolo

4.

Scenario.............................................................................................................

93

4.1

Ansaldo

STS

S.p.A.

...................................................................................................

92

4.2

Introduzione

ai

sistemi

di

segnalamento...

94

4.2.1

Il

sistema

CBTC

(Communication

Based

Train

Control)......

95

4.3

Principali

problematiche

in

ambito

metropolitano ..........

98

4.4

Handover..........................................................99

4.4.1

Architettura

e

funzionamento...............................100

4.4.2

Fast

Secure

Roaming

(CCKM+PKC) .........

102

4.4.3

Impatto

sull’infrastruttura

e

roam

latency .........

106

4.5

Attacchi

Informatici ................................................

108

4.5.1

Deauthentication/Disassociation

Attack .............

110

4.5.2

802.11

RTS/CTS

Flood

Attack

.........................................................................

112

4.5.3

Authentication/Association

flood

Attack ...........

114

4.5.4

Forged

802.1X

Frame

Flood

Attack ..............................

114

4.5.5

Lo

Standard

802.11w

e

il

Management

Frame

Protocol

(MFP)..

118

Capitolo

5.

Test

di

Laboratorio

..........................................................................................

123

5.1

Obiettivi

...................................................................................................................

124

5.2

Descrizione

piattaforme

hardware

...........................................................................

125

5.3

Descrizione

Software

...............................................................................................

130

5.3.1

Backtrack

Live

CD

...........................................................................................

130

5.3.2

Suite

Aircrack-ng

..............................................................................................

130

5.3.3

Sniffer

di

rete

....................................................................................................

134

5.3.4

Software

per

il

pilotaggio

degli

attenuatori:

ZXPilot .....

137

5.4

Test

effettuati...........................................................

139

5.5

Test

sulla

vulnerabilità

delle

reti .........................

140

5.5.1

Fase

Preliminare

...............................................................................................

141

5.5.2

Attacco

a

WEP

..................................................................................................

145

5.5.3

Attacco

a

WPA/WPA2-PSK................................................

148

5.5.3.1

Attacco

a

dizionario

.......................................................................................

152

5.5.3.2

Attacco

Brute

force

........................................................................................

155

5.5.4

Attacchi

Denial

of

Service

................................................................................

158

5.5.4.1

Attacchi

DoS

-

Deauthentication

attack ..........................

159

5.5.4.2

Attacchi

DoS

-

Deauthentication

attack

+

MFP

ATTVATO ..

162

5.5.4.3

Ulteriori

attacchi

Denial

of

Service ......................

164

5.6

Test

di

verifica

del

tempo

di

indisponibilità

del

canale

radio ...

168

5.6.1

Settings...........................................................................

168

5.6.2

TEST

1:

Confronto

protocollo

EAP-FAST

e

EAP-TLS 177

5.6.3

TEST

2:

Confronto

protocollo

EAP-FAST

e

EAP-TLS

(con

CCKM).......

179

5.6.4

TEST

3:

Confronto

protocollo

EAP-FAST

e

EAP-TLS

(con

PKC).................

180

5.6.5

Ulteriori

test

e

analisi

complessiva

...................................................................

182

6.

Conclusioni

e

Sviluppi

Futuri

........................................................................................

185

Bibliografia

........................................................................................................................

188

Introduzione

La

WLAN,

il

cui

acronimo

significa

Wireless

Local

Area

Network,

è

un

sistema

di

comunicazione

flessibile

che

permette

la

trasmissione

dati

tra

dispositivi

elettronici

tramite

una

tecnologia

a

radio

frequenza,

senza

la

necessità

di

cablare

l’edificio

o

in

generale

l’ambiente

in

cui

opera,

potendo

così

sfruttare

appieno

la

caratteristica

della

mobilità.

Grazie

a

tale

tecnologia

è

possibile

creare

delle

reti

locali

senza

fili

ad

alta

capacità

di

banda,

a

patto

che

il

calcolatore

da

connettere

non

sia

troppo

distante

dal

punto

di

accesso.

E’

possibile

quindi

collegare

PC

portatili,

PC

desktop,

PDA

o

qualsiasi

altro

tipo

di

periferica

a

un

collegamento

ad

alta

capacità

di

banda

(fino

a

300

Mbps).

Oggigiorno

assistiamo

sempre

più

al

proliferare

di

tali

tipi

di

reti,

soprattutto

in

ambito

domestico,

in

uffici

e

locali

pubblici,

ma

anche

in

ambito

industriale.

Un

esempio

di

tale

applicazione

è

l’utilizzo

di

WLAN

da

parte

di

Ansaldo

STS

per

l’implementazione

di

un

innovativo

sistema

di

radio

segnalamento,

basato

sullo

standard

CBTC

(Communication

Based

Train

Control),

su

alcune

tratte

metropolitane,

come

quella

di

Napoli

e

di

Ankara.

L’attività

di

tesi

verterà

proprio

su

questa

casistica,

anche

se

saranno

fatti

accenni

anche

a

reti

più

semplici.

Dal

punto

di

vista

di

una

rete

di

comunicazione

per

un

impianto

di

segnalamento

in

ambito

metropolitano,

l’obbiettivo

primario

è

senz’altro

quello

della

sicurezza,

sia

dal

punto

di

vista

dell’incolumità

fisica

delle

persone,

sia

di

quella

informatica

(per

prevenire

attacchi

da

parte

di

persone

malintenzionate),

e

dell’affidabilità

(in

termini

di

prestazioni).

Il

fatto

che

i

dati

non

siano

trasmessi

all’interno

di

cavi

ma

siano

diffusi

nell’etere,

rappresenta

un

evidente

problema:

chiunque

sotto

il

raggio

di

copertura

della

WLAN

è

in

grado

di

“sniffare”

tutto

il

traffico

di

rete,

intercettando

i

dati

senza

difficoltà,

e

di

sferrare

attacchi

informatici.

Oltre

a

verificare

potenziali

intrusi

nelle

vicinanze

e

limitare

il

raggio

di

copertura

solo

alle

aree

di

interesse,

è

necessario

prendere

contromisure

di

carattere

crittografico

per

garantirne

la

riservatezza.

Per

questo

motivo

sarà

analizzato

il

protocollo

802.11

per

studiarne

le

debolezze

e

i

possibili

attacchi

ai

suoi

danni.

Nel

corso

di

questi

anni

si

è

passati

dall’utilizzo

di

algoritmi

di

cifratura

come

il

WEP

(a

40

o

104

bit),

che

fu

ben

presto

ritenuto

un

protocollo

debole,

all’utilizzo

di

una

sua variante

che

si

prefiggeva

l’obiettivo

di

rimuoverne

le

principali

debolezze

(WPA).

Nel

1964

invece

fu

ratificato

il

WPA2

(o

802.11i)

basato

sull’utilizzo

di

un

algoritmo

di

cifratura

a

blocchi,

AES,

che

garantisce

un

più

elevato

grado

di

sicurezza

rispetto

a

RC4

ma

risulta

non

compatibile

con

le

apparecchiature

meno

recenti.

L’infrastruttura

di

comunicazione

dati

utilizzata

nell’implementazione

di

Ansaldo

STS

del

CBTC,

include

sia

dispositivi

situati

nelle

posizioni

centrali

e

lungo

il

percorso,

sia

quelli

a

bordo

dei

treni,

per

sostenere

entrambe

le

comunicazioni

di

dati

treno-terra

e

terra-treno.

Il

client

wireless,

quindi,

posto

a

bordo

della

motrice

del

treno,

comunica

con

una

stazione

centrale

tramite

gli

Access

Point,

posti

lungo

la

linea.

Questo

processo

deve

poter

avvenire

limitando

le

interferenze,

nel

più

veloce

tempo

possibile

e

con

le

contromisure

di

sicurezza

necessarie

a rendere

riservate

le

comunicazioni.

Si

vedrà,

infatti,

come

anche

un

possibile

attacco

Denial

of

Service

può

avere

importanti

conseguenze

in

questo

ambito.

La

tesi

è

articolata

in

cinque

capitoli:

nel

primo

capitolo

vi

è

l’introduzione

alle

WLANs,

allo

standard

IEEE

802.11

e

al

protocollo

di

cifratura

originale

dello

standard,

il

WEP.

Dopo

aver

analizzato

le

debolezze

di

tale

protocollo,

si

analizzerà

nel

secondo

capitolo

il

concetto

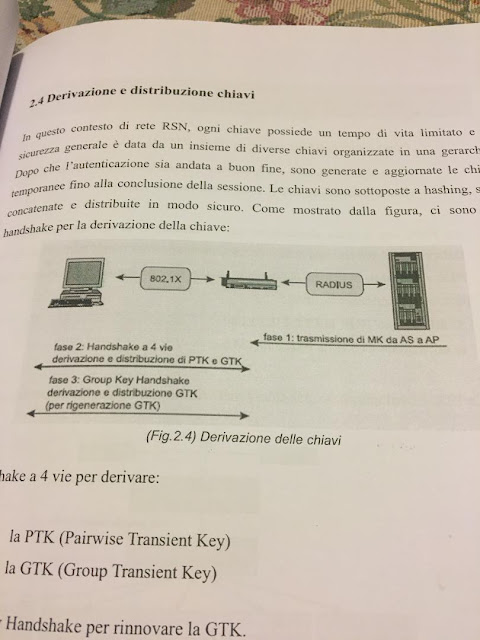

di

RSNA

(Robust

Security

Network

Association)

e

dei

miglioramenti

effettuati

tramite

l’introduzione

del

WPA

prima

e

del

WPA2

(o

802.11i)

poi.

Il

terzo

capitolo

affronta,

invece,

il

meccanismo

di

autenticazione

802.1X,

descrivendo

i

vari

metodi

EAP

più

utilizzati:

EAP-

TLS,

EAP-TTLS,

EAP-FAST,

PEAP,

con

particolare

riguardo

all’autenticazione

tramite

certificati

digitali.

Il

quarto

capitolo

descrive

lo

scenario

che

ci

induce

a

eseguire

i

vari

test

condotti

nel

capitolo

5,

affrontando

una

rapida

panoramica

dell’Ansaldo

STS

e

di

alcuni

problemi

rilevanti

in

ambito

metropolitano

con

l’implementazione

del

CBTC.

Il

capitolo

5

descrive

le

tipologie

di

test

condotti

ed

è

divisa

sostanzialmente

in

2

sezioni.

La

prima

riguarda

le

vulnerabilità

delle

reti;

è

dedicata

sia

all’implementazione

di

attacchi

alla

confidenzialità

delle

trasmissioni

ai

danni

di

reti

WEP

e

WPA/WPA2

sia

ad

attacchi

Denial

of

Service,

possibili

anche

in

un

contesto

dove

si

utilizzi

un

meccanismo

di

autenticazione

centralizzata

tramite

RADIUS.

L’utilizzo

di

management

frame

non

protetti

permette,

infatti,

la

possibilità

di

contraffarli

richiedendo

così

servizi

per

conto

di

un

AP

o

di

un

client

legittimo.

Si

testerà

il

meccanismo

di

Management

Frame

Protection

di

Cisco

analizzando

se

permetta

o

meno

di

mitigare

tale

tipologia

di

attacchi.

La

seconda

parte,

infine,

verterà

su

diversi

test

effettuati

per

la

verifica

dei

tempi

di

indisponibilità

del

canale

radio

durante

il

processo

di

handover,

al

fine

di

stimare

l’effetto

di

differenti

livelli

di

sicurezza

implementabili

su

reti

Wi-Fi.

Capitolo

1.

WLAN

(Wireless

Local

Area

Network)

1.1

Introduzione

Una

rete

locale

Wireless

può

essere

un’estensione

di

una

normale

rete

cablata

supportando,

tramite

un

Access

Point,

la

connessione

a

dispositivi

mobili

e

fissi.

La

WLAN,

comunque,

deve

rispondere

agli

stessi

requisiti

di

una

LAN

o

di

una

qualsiasi

rete

locale,

in

termini

di

elevata

capacità,

possibilità

di

coprire

brevi

distanze,

piena

connettività

tra

le

stazioni

connesse

e

una

funzionalità

di

broadcast.

L’utilizzo

di

una

WLAN

nel

proprio

ufficio,

abitazione,

azienda

che

sia,

permette

di

trarne

diversi

vantaggi,

dati

innanzitutto

dalla

facilità

di

installazione

e

dal

risparmio

di

tempo

rispetto

a

quello

necessario

a

una

rete

cablata

per

stendere

i

cavi,

farli

passare

all’interno

di

canaline,etc.

Per

questo

motivo

in

molte

fiere,

convegni

o

per

altre

manifestazioni

della

durata

di

pochi

giorni,

l’organizzatore

preferisce

sempre

di

più

adottare

tale

tecnologia

per

offrire

la

connettività

a

un

numero

di

clienti

maggiore

risparmiando

in

termine

di

tempo

e

dei

costi.

Poi,

la

libertà

di

movimento

che

permette

ai

client

della

rete

di

muoversi

entro

il

raggio

di

copertura

dell’AP

e

la

scalabilità

che

consente

di

costruire

reti

wireless

in

infiniti

modi

diversi

in

poco

tempo

in

funzione

delle

necessità

e

delle

disponibilità.

Anche

per

quanto

riguarda

lo

standard

CBTC

in

fase

d’implementazione

da

parte

di

Ansaldo

STS

su

varie

tratte

metropolitane,

come

a

Napoli

sulla

linea

Alifana,

e

presto

anche

ad

Ankara.

Tale

nuova

tipologia

di

radio

segnalamento

tramite

WLAN

permetterebbe

di

ottenere

performance

migliori

rispetto

ai

precedenti

meccanismi

di

segnalamento,

oltre

alla

riduzione

dei

costi.

A

tali

vantaggi

si

contrappongono,

però,

anche

una

serie

di

problematiche.

Infatti,

gli

ostacoli

alle

onde

radio

e

velocità

di

trasmissione

effettiva,

ne

costituiscono

i

principali

problemi.

Elementi

quali

pareti,

metalli,

rumore

ambientale

e

mancanza

di

visibilità

comportano

un

problema

al

corretto

funzionamento

della

rete

wireless.

Infatti,

la

velocità

di

trasmissione

teorica

si

discosta

da

quella

effettiva,

proprio

e

soprattutto

per

questi

motivi,

a

seconda

dell’intensità

del

segnale

e

del

traffico

di

rete.

Inoltre

l’inquinamento

elettromagnetico

e

il

problema

delle

interferenze

con

altri

dispositivi

sono

inevitabili.

La

banda

di

frequenze

nell’intorno

di

2,4

GHz

è

molto

affollata

per

cui

l’utilizzo

di

ulteriori

apparecchi

all’interno

o

vicino

alla

rete

potrebbe

degradare

le

prestazioni

(apparecchiature

in

ambito

medico/scientifico,

forni

a

microonde,

telefoni

cordless,

terminali

bluetooth).

La

sicurezza

rappresenta

un

elemento

molto

importante.

Le

WLAN

possono,

infatti,

risultare

vulnerabili

ad

intrusioni

non

autorizzate

nel

caso

non

vengano

adottate

le

opportune

precauzioni.

Devono

essere

prese

delle

contromisure

sia

sotto

il

profilo

crittografico

sia

sotto

quello

di

autenticazione

per

definire

i

seguenti

tre

requisiti

per

una

rete

sicura:

-

Confidenzialità:

L’informazione

trasmessa

attraverso

la

rete

è

immune

dall’intercettazione

da

parte

di

soggetti

non

autorizzati.

-

Integrità:

L’informazione

trasmessa

non

viene

modificata

lungo

il

suo

percorso.

-

Autenticazione:

L’utente

che

utilizza

la

rete

è

realmente

chi

egli

sostiene

di

essere.

Le

architetture

per

sistemi

wireless

locali

in

generale

sono

basate

su

due

tipologie

di dispositivi:

- L’

Access

Point

(AP),

ossia

la

stazione

base

che

permette

la

connessione

tra

WLAN

e

dispositivi

wireless.

Sono

bridge

che

collegano

la

sottorete

wireless

con

quella

cablata.

- Il

Wireless

Terminal

(WT),

ovvero

un’apparecchiatura

mobile

dotata

di

scheda

di

rete

wireless,

ad

esempio

un

palmare,

notebook,

PDA,

telefono

cellulare.

Lo

standard

802.11

è

stato

progettato

per

essere

eseguito

su

tre

diversi

mezzi

fisici,

due

basati

su

segnali

radio

a

spettro

disperso

(spread

spectrum)

e

uno

su

segnali

infrarossi

diffusi.

A

seconda

del

metodo

di

trasmissione

utilizzato,

parliamo

di

WLAN

ad

infrarossi

(IR)

o

ad

onde

radio.

Ci

concentreremo

su

questa

seconda

soluzione

poiché

l’utilizzo

della

trasmissione

a

infrarosso,

fin

dal

primo

sviluppo

dello

standard

IEEE

802.11,

riscosse

scarso

successo.

Lo

spettro

delle

onde

radiocomprende

le

onde

elettromagnetiche

aventi

frequenza

compresa

tra

3

kHz

e

300

GHz.

La

tecnologia

a

onde

radio

è

la

più

diffusa

in

ambiente

wireless

e

consente,

per

ogni

cella,

di

implementare

la

modalità

ad

hoc

o

quella

ad

infrastruttura.

In

Europa

le

frequenze

portanti

per

WLAN

a

onde

radio

sono

2,4

GHz

e 5GHz

Le

reti

che

si

basano

su

questo

tipo

di

tecnologia

sono

suddivise

in

due

categorie,

a seconda

dell’utilizzo

o

meno,

rispettivamente,

delle

tecniche

Spread

Spectrum:

a

dispersione

dello

spettro

e

a

banda

stretta.

Le

versioni

successive

dello

standard

iniziale

IEEE

802.11

utilizzano

solamente

tecnologie

ad

onde

radio,

in

particolare

a

dispersione

dello

spettro.

La

banda

ISM

(Industrial

Scientific

Medical),

è

il

nome

assegnato

a

un

insieme

di

porzioni

dello

spettro

elettromagnetico

riservate

alle

applicazioni

radio

non

commerciali,

per

uso

industriale,

scientifico

e

medico.

La

banda

a

2,4

GHz

è

senz’altro

più

utilizzata

rispetto

a

quella

a

5

GHz.

Questo

è

dovuto

al

fatto

che

al

crescere

della

frequenza

aumentano

gli

effetti

di

riflessione

e

assorbimento

delle

onde

elettromagnetiche,

l’attenuazione

dello

spazio

libero

e

il

livello

di

rumore.

Il

decreto

Landolfi

dell’ottobre

del

1966

ha

esteso

la

regolamentazione

dello

standard

IEEE

802.11

a

tutto

il

territorio

nazionale,

liberalizzando

la

creazione

di

reti

wireless

anche

per

comuni

e

associazioni

di

cittadini,

fino

ad

allora

possibile

solo

ad

aree

pubbliche

quali

stazioni

ed

aeroporti.

E’

stato

così

ampliato

il

precedente

decreto

in

vigore

dal

Maggio

1965,

il

decreto

Furlani,

che

autorizzava

sostanzialmente

l’utilizzo

del

Wi-Fi

esclusivamente

in

locali

pubblici

e

in

aree

confinate

a

frequentazione

pubblica.

La

tecnologia

Wi-Fi

è

sempre

più

utilizzata

da

vari

hardware,

computer,

PDA,

console

e

anche

stampanti.

Secondo

le

esigenze,

tali

appartati

possono

comunicare

in

una

rete

WI-FI

secondo

diversi

modi[1]:

Ad

Hoc

Mode

(IBSS

-

Independent

Basic

Servic

Set)

Non

è

necessario

un

punto

di

accesso

per

la

gestione

della

rete

ed

è

quindi

possibile

collegare

diversi

terminali

direttamente

tra

loro,

ovviamente

dotati

di

schede

di

rete

wireless.

Tali

tipi

di

reti

definite

anche

mediante

l’acronimo

MANET

(Mobile

Ad

hoc

Network),

permettono

una

riduzione

dei

costi

evitando

l’acquisto

di

ulteriori

apparecchi,

(es.

AP)

e

fanno

si

che

ogni

elemento

all’interno

della

rete

sia

attivo

e

passivo.

(Fig.1.1)

Modalità

Ad-Hoc

Infrastructure

Mode

(BSS

-

Basic

Service

Set)

La

comunicazione

è

gestita

da

un

punto

di

accesso,

un

Access

Point,

con

la

funzione

di

stazione

base

e

di

bridge

tra

terminali

wireless,

in

modo

che

i

dati

di

un

host

siano

trasmessi

a

lui

che

poi

si

incaricherà

di

inoltrarli

agli

altri

membri

della

rete

che

si

trovano

nel

suo

range

di

copertura.

(Fig.1.2)

Modalità

a

Infrastruttura

L’Access

Point

è

un

dispositivo

che

permette

all’utente

mobile

di

collegarsi

ad

una

rete

wireless.

La

topologia

BSS

(Fig.

1.2a)

rappresenta

in

sostanza

una

rete

locale

wireless

monocella,

dal

momento

che

tutti

i

terminali

sono

sotto

la

copertura

di

un

singolo

Access

Point.

La

copertura

di

una

cella

radio

varia

solitamente

da

20

a

oltre

300

metri,

in

relazione

alla

tipologia

degli

ambienti

e

quindi

alla

presenza

di

eventuali

ostacoli.

Una

configurazione

a

infrastruttura

può

anche

supportare

il

servizio

di

roaming/handover

per

gli

utenti

che

hanno

bisogno

di

lavorare

in

movimento.

Due

o

più

BSS

possono

essere

configurate

formando

un’unica

grande

area

denominata

Extended

Service

Set

(ESS).

Gli

utenti

all’interno

di

una

ESS

possono

tranquillamente

muoversi

tramite

handover

tra

le

varie

BSS

senza

interruzioni

di

rete

(Fig.1.2b).

In

questo

caso

il

provider

che

permette

la

connessione

è

lo

stesso

nei

due

AP

(si

parla

quindi

di

Handover)

ma

nel

caso

fosse

diverso,

a

quel

punto,

si

parlerebbe

di

vero

e

proprio

Roaming

(come

nel

caso

della

telefonia

mobile).

Il

metodo

di

accesso

CSMA/CA

Al

livello

Link

Layer

viene

gestito

il

protocollo

MAC

che

controlla

l’accesso

al

mezzo[2].

Il

protocollo

principale

a

questo

livello

è

il

CSMA/CA

(Carrier

Sense

Multiple

Access

with

Collision

Avoidance).

Questo

è

derivato

dal

CSMA/CD

(Carrier

Sense

Multiple

Access

with

Collision

Detect)

che

sta

alla

base

dell’Ethernet.

La

differenza

fra

i

due

meccanismi

è

che

nel

caso

dell’Ethernet

è

possibile

effettuare

la

Collision

Detection

(CD),

dal

momento

che

sul

cavo

una

stazione

ha

la

possibilità

di

ascoltare

mentre

trasmette

e

quindi

di

rendersi

conto

se

due

stazioni

stanno

trasmettendo

nello

stesso

istante.

Nelle

reti

Wireless

questo

non

è

possibile

perché

un’antenna

può

solo

trasmettere

o

ricevere

in

un

dato

momento

e

la

transizione

tra

le

due

fasi

richiede

un

pò

di

tempo.

Pertanto

il

protocollo

Wireless

introduce

la

Collision

Avoidance

(CA).

Il

principio

è

il

seguente:

prima

di

trasmettere

bisogna

ascoltare

per

vedere

se

qualcuno

sta

trasmettendo.

Questo

meccanismo

non

previene,

però,

in

maniera

assoluta

le

collisioni.

Sono

stati

quindi

aggiunti

altri

meccanismi

per

prevenirle

e

gestire

in

modo

più

efficace

le

trasmissioni:

prima

di

tutto

vi

sono

il

Positive

Acknowledgment

e

il

MAC

Level

Retransmission.

Finito

di

ricevere

un

pacchetto,

la

stazione

invia

un

ACK

per

confermarne

la

ricezione.

Se

la

stazione

che

ha

inviato

il

pacchetto

non

ricevesse

l’ACK,

significherebbe

la

presenza

di

un’interferenza

e

il

pacchetto

sarebbe

immediatamente

ritrasmesso.

Questo

è

necessario

perché

la

probabilità

di

errori

è

molto

più

alta

nelle

trasmissioni

Wireless

che

in

quelle

su

cavo.

Inoltre,

in

presenza

di

un

mezzo

con

molti

errori,

è

conveniente

trasmettere

(e

ritrasmettere)

pacchetti

piccoli,

frammentando

quindi

i

pacchetti

di

maggior

dimensione.

Questo

porta

due

vantaggi:

se

il

pacchetto

è

piccolo,

è

più

facile

che

arrivi

a

destinazione

intatto,

e

se

non

arriva,

la

ritrasmissione

è

più

veloce.

Frammentare

i

pacchetti

richiede

ripetere

gli

headers

MAC

su

ognuno

e

quindi

si

riduce

il

throughput.

Un

ulteriore

problema

è

quello

dei

nodi

nascosti

(Hidden

Nodes).

(Fig.

1.3)

Il

problema

dei

nodi

nascosti

Si

supponga

di

avere

tre

stazioni

disposte

in

linea

una

dopo

l’altra

in

modo

tale

che

la

stazione

centrale

(AP)

riesca

a

parlare

con

la

prima

e

la

terza,

ma

che

a

causa

dell’attenuazione

del

segnale

la

prima

non

riesca

a

parlare

direttamente

con

la

terza.

Supponiamo

che

non

ci

interessi

far

parlare

direttamente

la

prima

con

l’ultima

stazione

poiché

la

stazione

centrale

è

il

nostro

Access

Point

e

le

due

stazioni

laterali

devono

parlare

solo

con

esso.

Il

problema

è

che

le

due

stazioni

laterali

non

sono

in

grado

di

sentire

se

vi

è

una

trasmissione

in

corso

da

parte

dell’altra

stazione

laterale,

e

quindi

la

probabilità

di collisioni

aumenta

di

molto.

(Fig.

1.4)

RTS/CTS

E’

possibile

risolvere

il

problema

facendo

in

modo

che

la

stazione

che

intenda

trasmettere

invii

prima

di

tutto

un

piccolo

pacchetto

RTS

(Request

To

Send)

e

attenda

che

il

ricevente

risponda

con

un

CTS

(Clear

To

Send)

prima

di

inviare

il

proprio

pacchetto.

Si

noti

che

quando

la

stazione

centrale

(l’AP)

invia

un

CTS,

lo

sentono

tutte

le

stazioni

nel

suo

raggio

di

copertura

e

quelle

che

non

hanno

inviato

il

RTS

capiscono

che

un’altra

stazione

sta

trasmettendo

non

trasmettono

nulla

per

evitare

collisioni

(i

pacchetti

RTS/CTS

contengono

al

loro

interno

anche

la

lunghezza

del

pacchetto

da

trasmettere,

il

che

fornisce

alle

altre

stazioni

una

stima

del

tempo

di

attesa).

Teoricamente

le

collisioni

possono

avvenire

solo

per

pacchetti

RTS,

che

sono

molto

piccoli;

d’altra

parte

l’overhead

del

meccanismo

RTS/CTS

è

parecchio,

e

di

nuovo

diminuisce

il

throughput

totale.

1.2

Il

protocollo

IEEE

802.11

Il

gruppo

11

dell’IEEE

802[3]

(nel

1963)

ha

sviluppato

la

prima

versione

dello

standard 802.11

per

le

reti

WLANs

che

venne

chiamato

“802.1y”.

Questo

termine

viene

utilizzato

solitamente

per

definire

la

prima

serie

di

apparecchiature

802.11,

sebbene

si

debba

preferire

il

termine

“802.11

legacy”.

Quella

versione

802.11

specificava

velocità

di

trasferimento

comprese

tra

1

e

2

Mbps

e

utilizzava

i

raggi

infrarossi

o

le

onde

radio

nella

frequenza

di

2,4

GHz

per

trasmettere

il

segnale.

Il

simbolo

Wi-Fi,

termine

con

cui

si

identificano

in

generale

i

dispositivi

802.11,

indica

l’appartenenza

dei

dispositivi

alla

Wi-Fi

Alliance,

che

raccoglie

numerosi

costruttori

di

hardware

(Cisco,

Nokia,

Intel,

Broadcom,

Philips,

Asus,

etc.).

(Fig.1.5)

Logo

Wi-Fi

Alliance

Tale

organizzazione

è

nata

con

l’idea

di

certificare

l’interoperabilità

di

prodotti

802.11,

portando

a

una

comune

(o

comunque

interoperabile)

implementazione

di

quelle

parti

dello

standard

lasciate

libere

al

costruttore.

La

famiglia

802.11

include

vari

protocolli

dedicati

alla

trasmissione

delle

informazioni

(a,

b,

g,

n);

la

sicurezza

è

stata

inclusa

in

uno

standard

a

parte,

l’802.11i.

Gli

altri

standard

della

famiglia

riguardano

estensioni

dei

servizi

di

base

e

miglioramenti

dei

servizi

già

disponibili.

Il

primo

protocollo

largamente

diffuso

è

stato

il

b;

in

seguito

si

sono

diffusi

il

protocollo

a

e

soprattutto

il

protocollo

g.

Da

qualche

tempo

si

sta

diffondendo,

invece,

il

protocollo

n.

IEEE

802.11b

Riconoscendo

la

necessità

di

supportare

velocità

di

trasmissione

dati

più

elevate,

l’IEEE

ratifico

nel

1959

questo

standard,

anche

conosciuto

con

il

termine

di

“802.11

High

Rate”.

Consente

una

velocità

di

trasmissione

massima

pari

a

11

Mbps

utilizzando

ancora

le

frequenze

nell’intorno

di

2,4

GHz.

Per

quanto

riguarda

la

copertura,

il

range

di

trasmissione

previsto

è

pari

a

300

metri

outdoor

e

30

metri

indoor.

Si

sottolinea

che,

al

diminuire

della

velocità,

cresce

la

dimensione

fisica

di

una

rete

locale

wireless,

nel

senso

che

aumenta

il

raggio

di

copertura

dell’Access

Point.

Comunque

si

tenga

presente

che

i

valori

(sia

di

velocità

di

trasmissione

sia

di

range

di

copertura)

indicati

in

precedenza

sono

solamente

teorici.

Poiché

il

mezzo

è

unico

e

condiviso

tra

gli

utenti,

la

banda

disponibile

per

ciascuno

di

questi

diminuisce

al

crescere

del

loro

numero

complessivo

all’interno

di

una

BSS.

I

vantaggi

di

IEEE

802.11b

sono

legati

soprattutto

alla

grande

diffusione

dei

prodotti

su

scala

mondiale.

Sono

state

inoltre

sviluppate

estensioni

proprietarie

(es.

802.11b+)

che

utilizzano

più

canali

accoppiati

consentendo

di

incrementare

la

velocità

di

trasmissione

(fino

a

44

Mb/s)

a

scapito

della

compatibilità

con

periferiche

prodotte

dagli

altri

produttori.

IEEE

802.11a

Approvato

nel

1962

e

ratificato

nel

1963,

utilizza

lo

spazio

di

frequenze

nell’intorno

dei 5GHz

e

opera

con

una

velocità

di

trasmissione

massima

pari

a

54

Mbps.

Il

range

di

copertura

è

inferiore,

a

parità

di

potenza,

rispetto

a

quello

precedente

a

causa

della

maggiore

frequenza

di

lavoro.

Un

altro

vantaggio

di

802.11a,

oltre

alla

maggiore

banda

(ottenibile

grazie

alla

modulazione

OFDM)

e

alla

possibilità

di

numerosi

valori

di

data

rate

scalabili,

riguarda

l’utilizzo

di

bande

libere

ma

meno

affollate

di

quelle

a

2,4

GHz,

con

la

conseguenza

di

presentare

minori

interferenze.

Lo

standard

definisce,

infatti,

12

canali

non

sovrapposti.

Il

protocollo

802.11a

non

ha

riscosso

i

favori

del

pubblico

a

causa

del

limitato

raggio

d’azione

e

d’incompatibilità

con

le

specifiche

802.11b/g,

i

cui

prodotti

sono

di

gran

lunga

più

diffusi.

IEEE

802.11g

Ratificato

nel

giugno

1964,

questo

standard

utilizza

la

banda

a

2,4

GHz

e

fornisce

una

velocità

massima

teorica

di

54

Mbps

grazie

alla

modulazione

OFDM

(Orthogonal

Frequency-Division

Multiplexing),

come

avviene

per

l’802.11a.

È

totalmente

compatibile

con

lo

standard

802.11b,

ma,

quando

si

trova

ad

operare

con

periferiche

del

“vecchio”

Wi-Fi,

deve

ovviamente

ridurre

la

sua

velocità

massima

a

quella

dello

standard

b

(11

Mbps).

Alcuni

produttori

introdussero

delle

ulteriori

varianti

chiamate

g+

o

Super

G

nei

loro

prodotti

che

utilizzavano

l’accoppiata

di

due

canali

per

raddoppiare

la

banda

disponibile

anche

se

questo

non

era

supportato

da

tutte

le

schede.

802.11b

e

802.11g

dividono

lo

spettro

in

14

sottocanali

da

22

MHz

l’uno.

I

canali

sono

parzialmente

sovrapposti

tra

loro

in

frequenza,

quindi

tra

due

canali

consecutivi

esiste

una

forte

interferenza.

I

due

gruppi

di

canali

(1,6,11

e

2,7,12)

non

si

sovrappongono

tra

loro

e

vengono

utilizzati

negli

ambienti

con

altre

reti

wireless.

Gli

unici

canali

utilizzabili

in

tutto

il

mondo

sono

il

10

e

l’11

dato

che

la

Spagna

non

ha

concesso

i

canali

dall’1

al

9

e

molte

nazioni

si

limitano

ai

primi

11

sottocanali,

come

risulta

dalla

seguente

immagine:

(Fig.

1.6)

Canali

e

frequenze

IEEE

802.11n

Nel

gennaio

1962,

IEEE

annunciò

di

aver

avviato

lo

studio

di

un

nuovo

standard

per

realizzare

reti

wireless

di

dimensioni

metropolitane.

La

velocità

teorica

permessa

da

questo

standard

è

di

300

Mbps,

quindi

ben

più

performante

dei

precedenti

standard.

La

versione

definitiva

dello

standard

è

stata

approvata

l’11

settembre

1963

e

la

pubblicazione

è

prevista

a inizio

1969.

802.11n

include

anche

la

possibilità

di

utilizzare

la

tecnologia

MIMO

(Multiple-input

multiple-output)

per

utilizzare

più

antenne

per

la

trasmissione

e

la

ricezione

incrementando

così

la

banda

a

disposizione.

IEEE

802.11i

Poiché,

in

una

WLAN,

i

dati

non

viaggiano

all’interno

di

cavi

ma

nell’etere

e

sono

potenzialmente

intercettabili

anche

con

una

certa

facilità,

si

è

dovuto

affrontare

il

problema

della

sicurezza.

Ritenuto

ben

presto

debole

il

protocollo

WEP

(Wired

Equivalent

Privacy),

la

Wi-Fi

Alliance

ne

introdusse

(1965)

una

versione

migliorata:

il

WPA

(Wi-Fi

protected

Access),

che

utilizza

TKIP

sempre

basato

sull’algoritmo

RC4

utilizzato

nel

WEP.

Nel

giugno

1963

fu

approvato,

invece,

il

nuovo

standard

802.11i

(anche

noto

in

campo

commerciale

con

il

termine

WPA2)

che

utilizza

il

CCMP

basato

sul

ben

più

sicuro

AES

e

introduce

il

concetto

di

RSNA

(Robust

Security

Network

Association).

20

1.2.1

Formato

di

un

generico

frame

802.11

L’IEEE

802.11[1]

(conosciuto

anche

con

il

nome

di

WI-FI)

è

lo

standard

per

le

reti

WLANs

che

specifica

le

modalità

di

comunicazione

a

livello

fisico

e

data

link

(MAC)

del

modello

ISO/OSI.

Per

quanto

riguarda

la

sicurezza,

la

maggior

parte

delle

analisi

sono

incentrate

sul

livello

MAC.

Saper

riconoscere

i

diversi

tipi

di

frame

802.11

è

necessario

per

capire

cosa

sta

accadendo

nella

rete.

(Fig.1.7)

Modello

ISO/OSI

Lo

standard

802.11

definisce

varie

tipologie

di

frame

che

saranno

utilizzate

nelle

trasmissioni

dati,

per

esempio

per

gestire

e

controllare

le

comunicazioni

wireless.

Ciascun

frame

è

costituito

da:

-

MAC

Header.

-

Frame

Body

-

FCS

(Frame

Check

Sequence)

Il

formato

del

frame

comprende

diversi

campi,

che

ricadono

sempre

nello

stesso

ordine

per

ciascuna

tipologia.

Il

generico

frame

è

rappresentato

nell’immagine

seguente.

(Fig.

1.8)

Frame

802.11

I

primi

3

campi

(Frame

Control,

Duration/ID

e

Address

1)

e

l’ultimo

(FCS)

costituiscono

il

formato

del

frame

minimo

e

sono

quindi

presenti

in

tutti

i

frame.

I

campi

invece

come

Address

2,

Address

3,

Sequence

Control,

Address

4

e

frame

Body

sono

presenti

solo

in

alcuni

frame

type

e

subtype.

Il

meccanismo

utilizzato

per

incapsulare

le

informazioni

all’interno

dell’header

802.11

viene

definito

nella

specifica

IEEE

802.11-1964[1],

il

quale

classifica

i

frame

802.11

in

tre

principali

categorie:

• MANAGEMENT

FRAME

Sono

utilizzati

per

diversi

meccanismi

di

gestione

e

include

i

seguenti

frame:

-

Beacon:

L’Access

Point

invia

periodicamente

tale

frame

annunciando

la

sua

presenza

con

informazioni

che

lo

riguardano.

Le

stazioni

rimangono

in

ascolto

di

tali

Beacons

per

scegliere

quale

sia

l’AP

“migliore”

con

il

quale

associarsi.

-

Probe

request:

Una

stazione

invia

una

Probe

request

in

cerca

di

un

determinato

AP

o

in

broadcast

e

rimane

in

ascolto

di

un’eventuale

risposta

da

parte

di

un

AP

cui

associarsi.

-

Probe

response:

E’

la

risposta

dell’AP

alla

Probe

Request

della

stazione

wireless.

E’

spedito

questa

volta

in

modalità

unicast

e

contiene

le

proprie

specifiche

(data

rate,

etc.).

-

Authentication

:

Un

processo

con

cui

l’Access

Point

accetta

o

rifiuta

l’identità

di

una

stazione

wireless.

-

Association/reassociation

request

:

Una

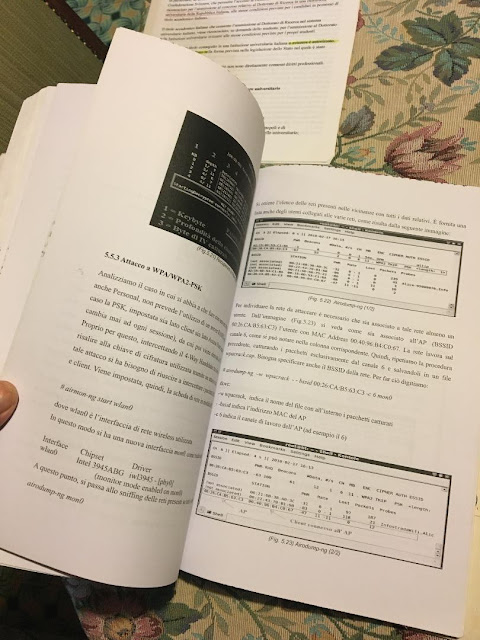

stazione